- /

- Szkolenia online

- /

- Ochrona danych, IOD

- /

- Szkolenia RODO i przetwarzanie danych osobowych

- /

- Kurs Inspektora Ochrony Danych Osobowych (IOD)

Kurs Inspektora Ochrony Danych Osobowych (IOD)

Szkolenie archiwalne!

Chcielibyśmy Cię poinformować, że szkolenie, które przeglądasz, jest w archiwum. Jeśli jesteś zainteresowany dostępnymi terminami, sprawdź je poniżej.

W przypadku braku terminów lub gdy potrzebujesz dodatkowych informacji, zapraszamy do kontaktu z nami +48 510 810 990 lub skorzystania z przycisku "Zapytaj o szkolenie".

Inne dostępne terminy

09:00 - 15:00

09:00 - 15:00

09:00 - 15:00

Nasze recenzje i certyfikaty

(4.9)

(5.0)

RIS: 2.06/00049/2023

ISO: 9001:2015

Inspektor Ochrony Danych (IOD) to pełni kluczową funkcję w organizacjach przetwarzających dane osobowe. Jego zadaniem jest zapewnienie zgodności działań organizacji z przepisami RODO oraz krajowymi regulacjami. Funkcja ta wymaga wszechstronnej wiedzy z zakresu prawa, zarządzania bezpieczeństwem informacji oraz umiejętności praktycznego wdrażania procedur ochrony danych w codziennej działalności firmy.

Kurs IOD został stworzony z myślą o osobach, które chcą profesjonalnie pełnić tę funkcję lub zdobyć wiedzę niezbędną do efektywnego zarządzania ochroną danych osobowych w swojej instytucji.

Podczas szkolenia uczestnicy poznają podstawy prawne ochrony danych osobowych, a także dowiedzą się, jakie obowiązki spoczywają na administratorze danych, procesorze oraz innych podmiotach przetwarzających dane. Przedstawimy również rolę i zadania Inspektora Ochrony Danych – od formalnego powołania, poprzez nadzór nad przestrzeganiem przepisów, aż po współpracę z organami nadzorczymi i działami organizacji.

Uczestnicząc w szkoleniu nauczysz się również, jak prowadzić audyty zgodności, analizować ryzyko związane z przetwarzaniem danych oraz wdrażać zasady „privacy by design” i „privacy by default”. Kurs obejmuje szczegółowe omówienie dokumentacji wymaganej przez RODO, w tym rejestrów czynności przetwarzania, polityk ochrony danych oraz umów powierzenia danych.

Dzięki praktycznym warsztatom zdobędziesz umiejętności potrzebne do tworzenia i wdrażania klauzul informacyjnych, reagowania na naruszenia ochrony danych oraz realizacji praw osób, których dane są przetwarzane.

Korzyści z uczestnictwa w szkoleniu IOD:

Uczestnicząc w naszym kursie:

- Zdobędziesz umiejętność analizy i praktycznego stosowania przepisów RODO.

- Poznasz wszystkie obowiązki Inspektora Ochrony Danych, od monitorowania przestrzegania przepisów, przez prowadzenie audytów, po współpracę z organami nadzorczymi.

- Nauczysz się identyfikować podstawy prawne przetwarzania danych, w tym różnice między przetwarzaniem danych zwykłych a szczególnych kategorii.

- Dowiesz się, jak projektować procesy przetwarzania danych w sposób zapewniający bezpieczeństwo i minimalizację ryzyka.

- Poznasz techniki analizy ryzyka, oceny skutków dla ochrony danych (DPIA) oraz wdrażania działań zabezpieczających dane osobowe.

- Zrozumiesz, jak identyfikować naruszenia, zgłaszać je do organu nadzorczego oraz informować osoby, których dane dotyczą.

- Nauczysz się, jak obsługiwać wnioski o dostęp do danych, sprostowanie, przenoszenie czy usunięcie danych, zgodnie z przepisami RODO.

- Zrozumiesz, jak planować, przeprowadzać i dokumentować audyty zgodności oraz oceniać wyniki pod kątem wymagań prawnych.

Nauczysz się wdrażać środki zabezpieczające, takie jak pseudonimizacja, szyfrowanie danych czy ograniczanie dostępu, zgodnie z zasadami RODO.

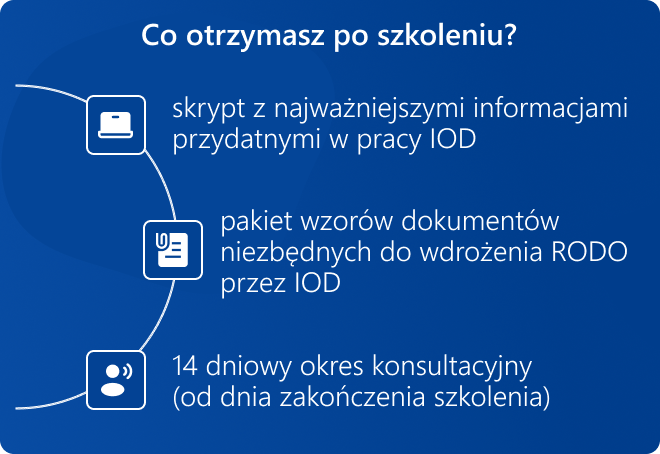

Wybierając nasz kurs online, zyskujesz:

- Bezpośredni kontakt z prowadzącym;

- Możliwość dyskusji i zadawania pytań na bieżąco;

- Komplet materiałów szkoleniowych w cenie;

- Certyfikat od Instytucji Szkoleniowej po zakończeniu nauczania, będący potwierdzeniem zdobytych umiejętności i wiedzy.

Program szkolenia:

Dzień 1:

- Wstęp i źródła prawa

- Reforma ochrony danych osobowych – z czego wynika, jakie jest jej znaczenie?

- Jak czytać RODO?

- Ustawa o ochronie danych osobowych. z 10 maja 2018 r.

- Ustawa o zmianie niektórych ustaw w związku z zapewnieniem stosowania rozporządzenia 2016/679.

- Zmiany sektorowe – gdzie odnaleźć sektorowe przepisy o ochronie danych osobowych?

- Przepisy dostosowujące do RODO – po 4 maja.

- Zminy w kodeksie pracy – co należy o nich wiedzieć?

- Rekrutacja zgodna z RODO.

- Kwestionariusze osobowe, akta osobowe, listy obecności regulaminy pracy – jak pozostać w zgodności z nowymi przepisami?

- Zgoda pracownika na przetwarzanie jego danych osobowych?

- Wdrażanie monitoringu wizyjnego – obowiązki względem pracowników i osób zewnętrznych.

- Inne formy monitoringu.

- Podstawowe pojęcia i informacje z zakresu Ochrony Danych Osobowych

- Czy każdy powinien stosować przepisy RODO?

- Najważniejsze definicje w RODO.

- Czym są “dane osobowe”, “przetwarzanie”, „profilowanie”, „pseudoanonimizacja”

- Kiedy „przetwarzamy dane osobowe”?

- Kto to jest Administrator i współadministrator danych osobowych?

- Obowiązki Administratora i Podmiotu przetwarzającego, współadministrowanie danymi osobowymi.

- Administrator danych, procesor i osoba upoważniona do przetwarzania danych – role w procesie przetwarzania danych osobowych, a zmiany z RODO.

- Obowiązki Administratora danych.

- Obowiązki Podmiotu przetwarzającego (procesora).

- Zmiany w umowach powierzenia danych osobowych.

- Współadministrowanie danymi osobowych – nowa instytucja RODO.

- Kiedy przetwarzamy dane osobowe zgodnie z prawem?

- Rodzaje danych osobowych – dane “zwykłe” oraz “szczególne kategorie danych”, w tym biometryczne.

- Kiedy możemy przetwarzać dane osobowe “zwykłe”, a kiedy “szczególne kategorie danych”?

- Wymogi dotyczące przetwarzania danych osobowych dzieci.

- Kiedy jest wymagana zgoda na przetwarzanie danych osobowych?

- Warunki wyrażenia zgody na przetwarzanie danych osobowych wg RODO.

- Zasady przetwarzania danych osobowych.

- Legalność przetwarzania danych osobowych – praktyczne aspekty kryteriów prawnych.

- Celowość i minimalizm w przetwarzaniu danych osobowych wg RODO.

- Poprawność merytoryczna przetwarzanych danych.

- Zasada ograniczonego przechowywania (retencja danych) – omówienie najważniejszych przykładów, praktyczne rozwiązania.

- Integralność i poufność przetwarzania danych osobowych.

- Rozliczalność – nadrzędna zasada RODO, jej konsekwencje dla IT.

- Nowe zasady “privacy by design oraz “privacy by default” i ich praktyczne zastosowanie.

- Prawa osób, których dane osobowe są przetwarzane.

- Prawo dostępu do danych oraz prawo uzyskania kopii danych osobowych.

- Prawo do sprostowania danych.

- Prawo do bycia zapomnianym.

- Prawo do ograniczenia przetwarzania.

- Prawo do przenoszenia danych osobowych.

- Prawo do sprzeciwu.

- Prawa osób profilowanych.

- Jak postępować z żądaniami osób, których dane dotyczą?

- Obowiązek informacyjny (klauzule informacyjne dotyczące przetwarzania).

- Obowiązek informacyjny przy przetwarzaniu danych osobowych – ustawy krajowe oraz RODO.

- Wymogi formalne z praktycznym omówieniem.

- Obowiązek informacyjny przy uzyskaniu zgody na przetwarzanie danych osobowych.

- Obowiązek informacyjny przy wyznaczeniu IOD.

- Obowiązek informacyjny przy przekazaniu danych osobowych poza EOG.

- Praktyczny przykład klauzuli informacyjnej z omówieniem.

- Obowiązek informacyjny w przypadku zbierania danych nie od osoby, której te dane dotyczą.

- Chwila powstania obowiązków informacyjnych.

- Bezpieczeństwo przetwarzania danych osobowych – przykładowe aspekty praktyczne w kontekście RODO.

- Organizacyjne środki zabezpieczenia danych osobowych – ich wybór i dostosowanie zgodnie z RODO, w ujęciu praktycznym.

- Techniczne środki bezpieczeństwa, ze szczególnym uwzględnieniem wymaganego przez RODO zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania, pseudonimizacji oraz szyfrowania.

- Analiza ryzyka przy przetwarzaniu danych osobowych – przykłady praktyczne.

- Ocena skutków dla ochrony danych osobowych – kiedy jest wymagana.

- Uprzednie konsultacje z organem nadzorczym.

- Naruszenia ochrony danych osobowych

- Identyfikacja naruszeń bezpieczeństwa danych osobowych.

- Co robić w przypadku naruszenia?

- Obowiązek zgłaszania incydentów z danymi, wynikający z RODO (zasada 72 godzin).

- Obowiązek powiadamiania osób, których dane osobowe podlegają naruszeniu.

- Rejestr naruszeń ochrony danych osobowych.

- Odpowiedzialność związana z przetwarzaniem danych osobowych.

- Kary finansowe do 4% rocznego obrotu / 20 000 000 EUR – czy to jedyna forma działania organu nadzorczego, czy należy się ich spodziewać?

- Odpowiedzialność odszkodowawcza.

- Jak postępować, aby zmniejszyć wymiar potencjalnej kary za naruszenie ochrony danych, w przypadku jego wystąpienia.

- Sankcje dla podmiotów publicznych.

- Podsumowanie.

- Jak podzielić prace wdrożeniowe?

- Na czym skupić się w pierwszej kolejności?

- Jak wdrożyć RODO w 6-ciu krokach, w oparciu o wiedzę ze szkolenia oraz materiały szkoleniowe?

- Pytania uczestników, dyskusja.

Dzień 2:

- Inspektor Ochrony Danych (IOD)

- Kim jest Inspektor Ochrony Danych?

- Kto może zostać IOD?

- Kiedy należy wyznaczyć IOD?

- Powiadomienie PUODO o wyznaczeniu Inspektor Ochrony Danych

- wypełnianie formularza oraz zgłoszenia

- Zadania IOD w kontekście RODO, a rzeczywistość.

- Informowanie o obowiązkach wynikających z przepisów prawa.

- Nadzór nad przestrzegania przepisów prawa.

- Szkolenia.

- Audyty.

- Współpraca z organem nadzorczym.

- Pełnie funkcji punktu kontaktowego.

- Konsultacje w zakresie oceny skutków dla ochrony danych.

- Współpraca IOD z administratorem danych.

- Współpraca IOD z działem IT, kadr i innych.

- Konsultacje w zakresie oceny skutków dla ochrony danych.

- Status IOD w organizacji.

- Odpowiedzialność administratora i osób upoważnionych do przetwarzania danych w perspektywie powołania IOD.

- Formalne powołanie IOD wewnątrz organizacji.

- IOD zatrudniony czy zewnętrzny? / współpraca z IOD.

- IOD w grupie kapitałowej.

- Ubezpieczenia dla IOD i administratora – czy warto z nich korzystać? Analiza umów ubezpieczeniowych – na jakie wyłączenia w szczególności należy zwrócić uwagę.

- Odpowiedzialność Inspektor Ochrony Danych

- Realizacja bieżących obowiązków IOD.

OBOWIĄZKI INFORMACYJNE.- Poprawne definiowanie podstaw przetwarzania danych osobowych – art. 6, art. 9 i art. 10 RODO w praktyce – case study.

- Dodatkowe obowiązki informacyjne w przypadku współadministrowania danymi – wyzwania płynące z art. 26 RODO.

- Obowiązki informacyjne – wdrażanie w praktyce. Zalecane formy oraz miejsca ich spełniania. Dobre praktyki.

- Strona internetowa, BIP – ważne źródło wiedzy o tym, w jaki sposób przetwarzamy dane osobowe.

- Konstruowanie obowiązków informacyjnych – warsztat.

- Kontrola przepływu danych.

- Powierzenie a udostępnienie danych osobowych – jak odróżnić te dwie formy przekazywania danych “na zewnątrz”.

- Najczęstsze przypadki powierzania danych osobowych.

- Na jakiej podstawie możemy udostępniać dane osobowe?

- Udostępnienie danych – przykłady praktyczne.

- Obowiązkowe i fakultatywne elementy umowy powierzenia.

- Konstruowanie oraz weryfikacja umów powierzenia – warsztat.

- Przepływ danych między współadministratorami.

- Rejestry powierzeń i udostępnień.

- Postępowania związane z realizacją uprawnień osób, których dane dotyczą

- Forma składania żądań przez osoby, których dane dotyczą.

- Z jakimi żądaniami w praktyce spotykamy się najczęściej?

- Jak przygotować firmę / instytucję do realizacji uprawnień osób, których dane dotyczą, w aspekcie organizacyjnym oraz informatycznym? Główne praktyczne problemy.

- W jaki sposób realizować uprawnienia osób, których dane dotyczą? Jak poprawnie prowadzić korespondencję?

- Analiza zasadności roszczeń – case study.

- Realizacja bieżących obowiązków IOD - ciąg dalszy.

POSTĘPOWANIE Z NARUSZENIAMI.- Procedura wewnętrznego zgłaszania naruszeń / incydentów. Forma komunikacji z osobami upoważnionymi do przetwarzania danych osobowych.

- Prowadzenie wewnętrznego rejestru naruszeń – case study.

- Zgłaszanie naruszeń do organu nadzorczego – kiedy jest obowiązkowe? Czy termin 72 godzin jest nieprzekraczalny?

- Wypełnianie formularza zgłoszeniowego oraz zgłaszanie naruszeń poprzez e-PUAP – warsztat.

- Obowiązek zawiadomienia osoby, której dane dotyczą, o naruszeniu ochrony danych osobowych. W jakich przypadkach i w jakiej formie informować o naruszeniach?

- Bezpieczeństwo danych osobowych.

- Bezpieczeństwo danych osobowych a bezpieczeństwo informacji.

- Zagrożenia związane z bezpieczeństwem danych osobowych.

- Co to jest zagrożenie?

- Rodzaje zagrożeń i sposoby przeciwdziałania.

- Zarządzanie incydentami związanymi z bezpieczeństwem danych osobowych.

- Bezpieczeństwo fizyczne i środowiskowe.

- Bezpieczeństwo osobowe.

- Bezpieczeństwo teleinformatyczne.

- Wdrażanie RODO.

- Przygotowanie planu wdrożenia.

- Uwzględnianie ochrony danych w fazie projektowania (zasada “privacy by design” w praktyce).

- Wdrażanie domyślnej ochrony danych (zasada “privacy by default” w praktyce”).

- Polityka Ochrony Danych – w jakim zakresie jest obowiązkowa? Praktyczne rady, w jaki sposób konstruować wewnętrzną dokumentację oraz system przetwarzania danych osobowych w organizacji.

- Formułowanie wewnętrznych procedur w zakresie przetwarzania i bezpieczeństwa danych osobowych – warsztat; analiza wzorcowych procedur, udostępnionych przez organizatora.

- W jaki sposób skonstruować upoważnienia do przetwarzania danych osobowych?

- Przydatne pod kątem rozliczalności ewidencje i rejestry.

- Wizerunek a RODO.

- Definicja “wizerunku”. W jakim zakresie wizerunek to dane osobowe?

- Rozpowszechnianie wizerunku w perspektywie art. 81 ustawy o prawie autorskim i prawach pokrewnych – case study w oparciu o orzecznictwo.

- Czy zgodę na rozpowszechnianie wizerunku można cofnąć w dowolnym momencie?

- Jak powinna wyglądać zgoda na utrwalenie i upowszechnianie wizerunku – case study, w oparciu o orzecznictwo.

- Uzasadniony interes administratora jako podstawa prawna przetwarzania wizerunku pracownika.

- Odpowiedzialność za niezgodne z prawem przetwarzanie wizerunku na gruncie RODO, prawa autorskiego oraz kodeksu cywilnego.

- Podsumowanie.

- Pytania uczestników, dyskusja.

Dzień 3:

- Audyt zgodności.

- Istota przeprowadzenia audytu i jego rodzaje.

- Plan audytu i jego zakres.

- Zasady prowadzenie audytu..

- Ocena wyników zebranych podczas audytu.

- Obowiązki Administratora i Podmiotu przetwarzającego, współadministrowanie danymi osobowymi.

- Administrator danych, procesor i osoba upoważniona do przetwarzania danych – role w procesie przetwarzania danych osobowych, a zmiany z RODO.

- Obowiązki Administratora danych.

- Obowiązki Podmiotu przetwarzającego (procesora).

- Współadministrowanie danymi osobowych – nowa instytucja RODO.

- Polityka ochrony danych osobowych

- Dotychczasowa dokumentacja – Polityka bezpieczeństwa i Instrukcja Zarządzania Systemem Informatycznym w perspektywie aktualnych wymogów RODO.

- Obowiązki dokumentacyjne w RODO – Polityka Ochrony Danych.

- Budowanie procedur wewnętrznego systemu zapewniającego bezpieczeństwo danych osobowych w kontekście nowych wymogów RODO.

- Wskazówki dot. przygotowania i wdrożenia wewnętrznych polityk.

- Omówienie przykładowych polityk.

- Polityka stosowania urządzeń mobilnych zawierających dane osobowe.

- Polityka czystego biurka i czystego ekranu.

- Polityka zarządzania nośnikami wymiennymi zawierającymi dane osobowe.

- Polityka kontroli dostępu do danych osobowych.

- Polityka stosowania zabezpieczeń kryptograficznych.

- Polityka przesyłania danych osobowych.

- Rejestr czynności przetwarzania oraz rejestr kategorii czynności przetwarzania.

- Obowiązkowe elementy rejestrów przetwarzania.

- Jak prowadzić rejestr czynności przetwarzania (rejestr administratora), wymagany przez RODO?

- Praktyczny przykład rejestru czynności przetwarzania na danych wraz z omówieniem.

- Kiedy i jak prowadzić rejestr kategorii czynności przetwarzania (rejestr procesora)?

- Praktyczna forma rejestrów, różnice pomiędzy nimi.

- Analiza ryzyka na podstawie Rejestru Czynności Przetwarzania.

- Analiza ryzyka przy przetwarzaniu danych osobowych – przykłady praktyczne.

- Analiza ryzyka – kiedy jest wymagana.

- Zagadnienia związane z matrycą analizy ryzyka

- Określanie wartości ryzyka – bezpieczny poziom

- Część praktyczna na wybranym rejestrze

- Obowiązek informacyjny (klauzule informacyjne dotyczące przetwarzania).

- Obowiązek informacyjny przy przetwarzaniu danych osób art. 13 oraz art. 14

- Chwila powstania obowiązków informacyjnych.

- Obowiązek informacyjny przy przetwarzaniu danych osobowych – ustawy krajowe oraz RODO.

- Wymogi formalne z praktycznym omówieniem.

- Obowiązek informacyjny przy uzyskaniu zgody na przetwarzanie danych osobowych.

- Obowiązek informacyjny przy wyznaczeniu IOD.

- Obowiązek informacyjny przy przekazaniu danych osobowych poza EOG.

- Praktyczny przykład klauzuli informacyjnej z omówieniem.

- Klauzula informacyjna

- Klauzula monitoringu

- Klauzula do pracownika /umowa o pracę/umowa zlecenia/ stażyści / praktykanci

- Klauzula rekrutacyjna

- Obowiązek informacyjny w przypadku zbierania danych nie od osoby, której te dane dotyczą.

- Umowa powierzenia przetwarzania danych osobowych

- Podstawy prawne i charakter prawny oraz konstrukcja umowy

- Kiedy stosujemy powierzenie?

- Przykładowe typy umowy powierzenia dla określonych działalności

- Tworzenie umowy powierzenia

- Upoważnienia do przetwarzania danych osobowych

- Organizacyjne środki zabezpieczenia danych osobowych – ich wybór i dostosowanie zgodnie z RODO, w ujęciu praktycznym.

- Techniczne środki bezpieczeństwa, ze szczególnym uwzględnieniem wymaganego przez RODO zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania, pseudonimizacji oraz szyfrowania.

- Analiza ryzyka przy przetwarzaniu danych osobowych – przykłady praktyczne.

- Ocena skutków dla ochrony danych osobowych – kiedy jest wymagana.

- Uprzednie konsultacje z organem nadzorczym.

- Tworzenie i prowadzenie ewidencji oraz rejestrów

- Ewidencja osób upoważnionych do przetwarzania danych osobowych.

- Wykaz zabezpieczeń

- Rejestr umów powierzenia

- Dokumentowanie incydentów

- Identyfikacja naruszeń bezpieczeństwa danych osobowych.

- Co robić w przypadku naruszenia?

- Obowiązek zgłaszania incydentów z danymi, wynikający z RODO (zasada 72 godzin).

- Obowiązek powiadamiania osób, których dane osobowe podlegają naruszeniu.

- Rejestr naruszeń ochrony danych osobowych

- Podsumowanie.

- Pytania uczestników, dyskusja.

Możliwości dofinansowania

Krajowy Fundusz Szkoleniowy (KFS)

O dofinansowanie może wnioskować każdy pracodawca, zatrudniający co najmniej jednego pracownika. Jednoosobowe działalności gospodarcze, które nie zatrudniają żadnego pracownika, nie mogą ubiegać się o wsparcie.

Baza Usług Rozwojowych (BUR)

Baza Usług Rozwojowych to ogólnodostępna, darmowa baza oferująca usługi szkoleniowe i doradcze z europejskim dofinansowaniem. Dzięki Bazie możesz kontynuować edukację, zdobywać wiedzę, poszerzać kompetencje i kwalifikacje.

Trener

Przemysław Kilian

Doświadczony trener i szkoleniowiec z ponad 15-letnim stażem w branży edukacyjnej i doradczej. Studiował na Wydziału Prawa i Administracji Uniwersytetu Szczecińskiego, posiada rozległą wiedzę i praktyczne umiejętności w zakresie RODO oraz cyberbezpieczeństwa. Jego bogate doświadczenie zawodowe obejmuje prowadzenie setek szkoleń, na których przeszkolonych zostało tysiące osób, zarówno w sektorze publicznym, jak i prywatnym.

Przemysław Kilian jest Inspektorem Ochrony Danych Osobowych, gdzie odpowiada za wdrażanie i monitorowanie zgodności z przepisami o ochronie danych w różnych organizacjach. Jako Audytor Wewnętrzny oraz Audytor Wiodący Systemu Zarządzania Bezpieczeństwem Informacji, specjalizuje się w ocenie i doskonaleniu systemów zarządzania bezpieczeństwem informacji, zapewniając najwyższe standardy ochrony danych i informacji.

Jego szkolenia cechują się praktycznym podejściem, bogatym w rzeczywiste przykłady i studia przypadków, co sprawia, że uczestnicy zyskują nie tylko teoretyczną wiedzę, ale również praktyczne umiejętności. Przemysław Kilian cieszy się uznaniem wśród swoich kursantów za profesjonalizm, zaangażowanie i umiejętność przekazywania skomplikowanych zagadnień w przystępny sposób.